Blog

【中小企業も標的に】急増するサイバー攻撃に備える!基本的な対策とサイバー保険について

保険・お金

企業活動においてコンピューターやシステムの利用は当たり前となり、インターネットが、水やガスと同じ様にインフラの一つとして欠かせない時代になりました。

今やITの利活用やDXは中小企業においても成長要因の重要なテーマです。また、ここ数年で新型コロナウィルス対応の一環として、クラウド化やテレワーク等、業務のデジタル化を急速に進めた事により、企業のIT環境は大きく変化しました。

それと同時並行で増大しているのが、情報セキュリティに関する脅威です。特に企業が保有する個人情報や技術情報を狙う、悪意のある外部からの攻撃(サイバー攻撃)が増えてます。

目次

急増するサイバー攻撃。中小企業も対象に。

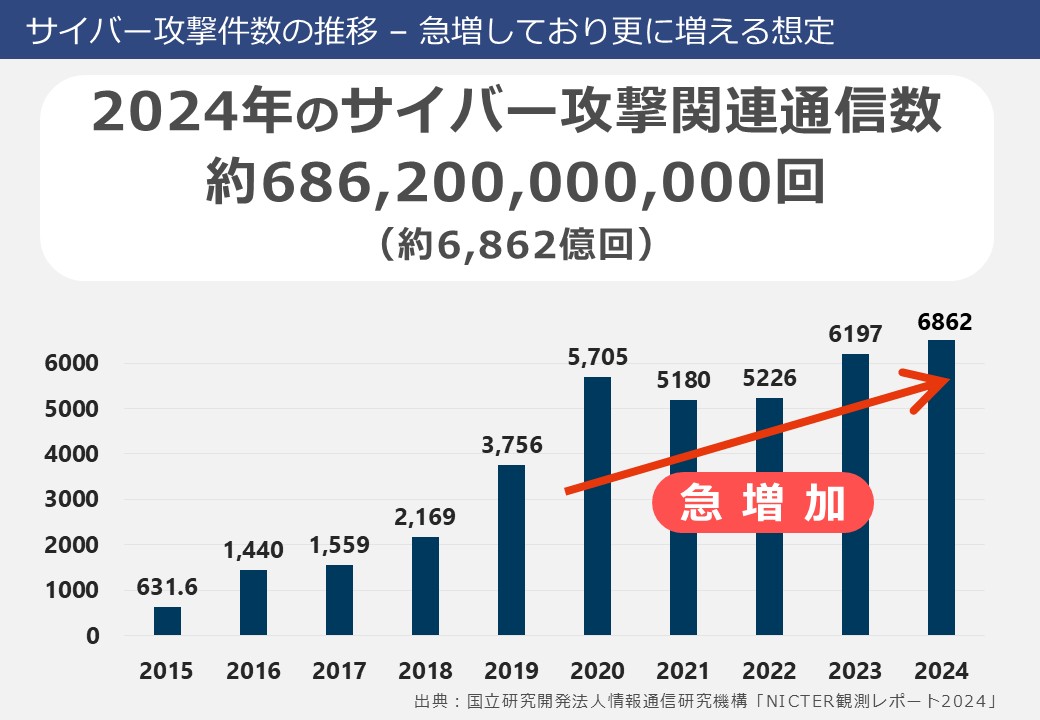

参考:NICTER観測レポート2024の公開|2025年|NICT-情報通信研究機構

上記図の通り、独立行政法人情報通信研究機構(NICT)の発表によると、2024年に観測されたサイバー攻撃関連の通信数は過去最多の約6,862億回にのぼりました。2020年から一時は減少傾向に見えたものの、再び急増しているのが現状です。

この様なサイバー攻撃は他人事ではありません。みなさんが普段利用しているメールからもサイバー攻撃を受ける事があります。

ウィルスを仕込んだメールを不特定多数に送付し、感染したパソコンからメールアドレスやメール本文を盗み出す「ばらまき型攻撃」や、ばらまき型攻撃で盗み出した情報から返信メールに偽装し添付ファイルを開かせて感染させる「返信型攻撃」など。

この様なサイバー攻撃も中小企業で流行を繰り返しています。(メールの添付ファイルを介して感染を広げていく手口はEmotet(エモテット)と呼ばれます)

サイバー攻撃は世界中どこからでも行われるので、日本でもこうした被害が今後更に増える可能性は高く、個人も法人も警戒が必要です。

2025年情報セキュリティ10大脅威。中小企業の対策は?

弊社でも、先日社員宛になりすましメールが送られました。幸いセキュリティソフトが作動したため事なきを得ましたが、一歩間違えれば大変なことになっていました。

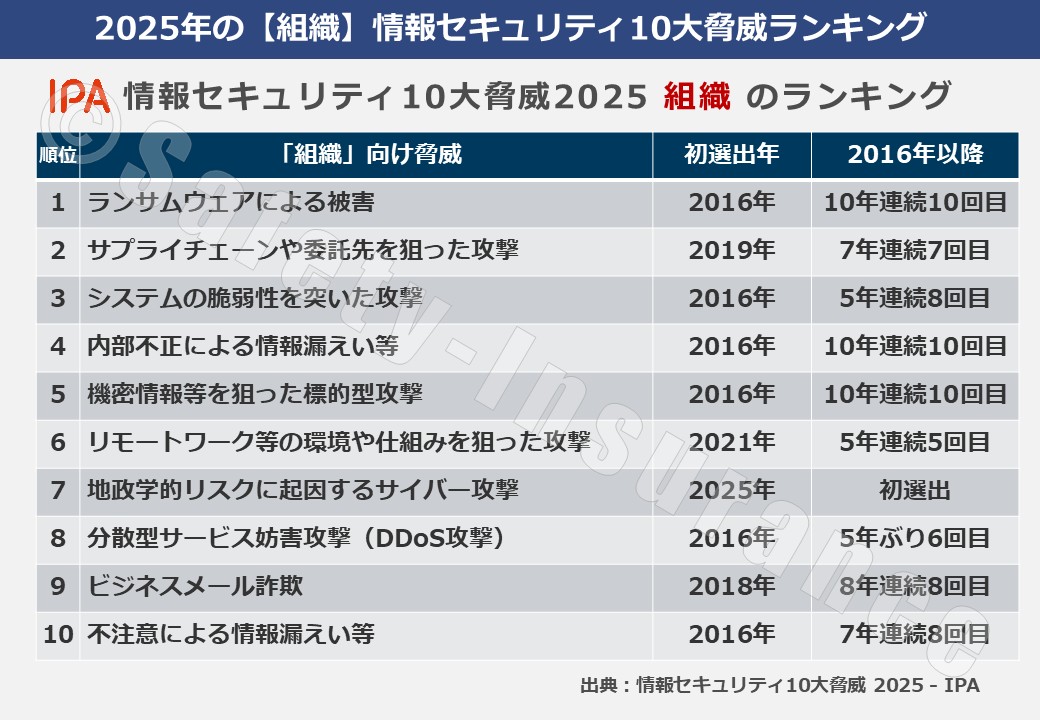

サイバー攻撃の脅威は色々ありますが、IPA(独立行政法人情報処理推進機構)が前年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、今年の情報セキュリティ10大脅威について「個人向け」と「組織向け」を発表しております。

以下は2025年の「組織向け」情報セキュリティ10大脅威ランキングとなります。

参考:情報セキュリティ10大脅威 2025 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

2025年に新たに注目すべきポイントは以下のとおりです。

システムの脆弱性を突いた攻撃の上昇(3位)

昨年7位だった「システムの脆弱性を突いた攻撃」が3位に上昇しました。これは、昨年5位の「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」が今回「システムの脆弱性を突いた攻撃」に統合された影響が一因として考えられます。

地政学的リスクに起因するサイバー攻撃の新登場(7位)

国家の関与が疑われるサイバー攻撃が増加しており、初めてランクインしました。地政学的リスクに起因するサイバー攻撃が7位に選出されました。

分散型サービス妨害攻撃(DDoS攻撃)の再ランクイン(8位)

年末年始にも見られた「分散型サービス妨害攻撃(DDoS攻撃)」が2020年以来再びランクインしています。

様々な脅威やリスクがありますが、一体どの脅威から対策を取ればよいのでしょうか?

もちろん順位が高い方がリスクも高いと言えるので、順位が高い順番に対策をするのが望ましいですが、大切なのは全ての脅威に共通する「基本的な対策」です。

特に予算や人が限られている中小企業は、まずは基本的な対策を行い、その後に様々な脅威に個別対応するのが望ましいです。(但し、個別の脅威で既に実害やリスクが顕在化しているのであれば、個別脅威の対策を優先するべき)

法人はサイバーセキュリティ対策をどこまで実施すればよいか?

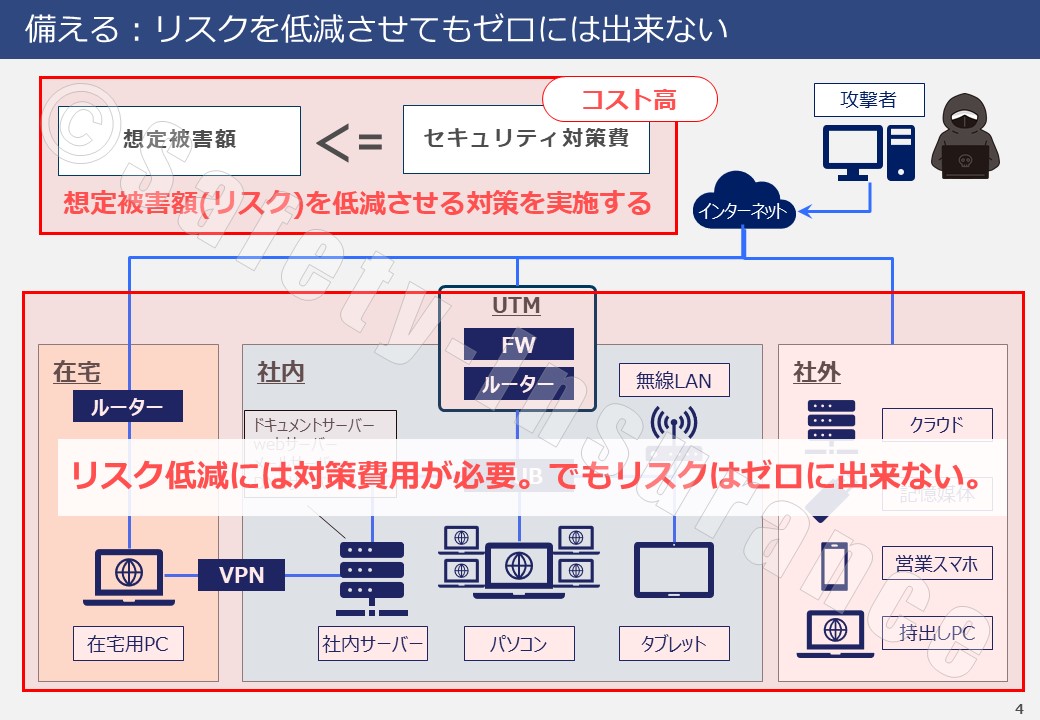

技術的なサイバーセキュリティ対策を行うには対策費(コスト)をどのぐらい掛ければ良いのか?とても難しい問題です。

自社の状況・予算・システム規模によって検討を進める必要がありますが、 「被害想定額」を上回る「セキュリティ対策費」の投資は現実的ではありません。

また、これだけITが普及し利用している現代では完全無欠なセキュリティ対策は不可能に近いです。どれだけ万全を尽くしてもリスクは残ってしまいます。

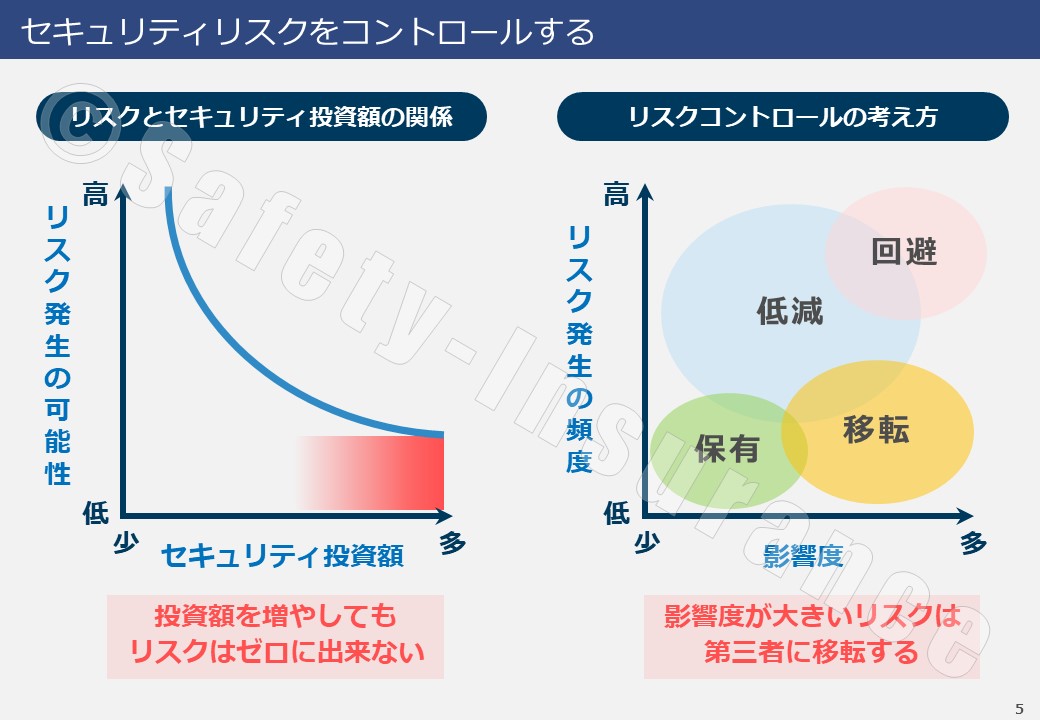

そこで重要なのがリスクマネジメントやリスクコントロールです。サイバーセキュリティに関するリスクを技術的な対策でどこまで減らして、どこまで許容するのか?です。

一番問題となるのは「リスク頻度は低いが、コストが高すぎて対策が出来ない」「そのリスクを許容出来ない」場合の【移転】部分です。そこで役に立つのがサイバー保険なのです。

サイバー保険はどの様な内容なのか?

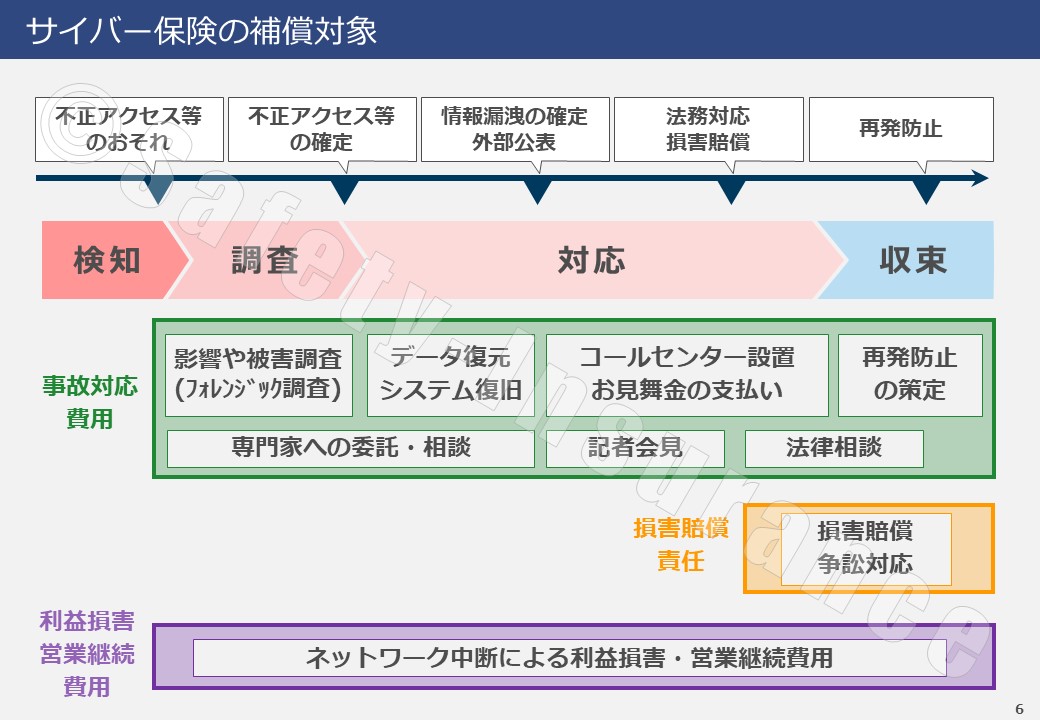

サイバー保険はサイバーリスクに起因して発生する様々な損害に対応するための保険です。主な補償内容は3つになります。(サイバー保険は法人・個人事業主のみご加入可能です)

(1) 損害賠償責任

IT業務や自社コンピューターシステムの所有・使用・管理等に起因して発生した不測の事由による他人の損失や個人情報漏洩等について、法律上の損害賠償責任を負担することにより被る損害を補償します。

- 感染したコンピュータシステムのデータをUSBメモリで取引先に提供したところ、取引先のコンピュータも感染し、データを消失させた。

- 顧客の個人情報が記録・管理されていたサーバーに社外の者が不正アクセスし、3,000人分の個人情報が盗まれた。数日後、一部の顧客からプライバシーの侵害を理由に損害賠償を請求された。

- システム設計を請け負い、完成したシステムを納品したところ、設計の過誤によりシステムが停止してしまった。納品先企業が休業となり、損害賠償請求訴訟を提起された。

(2) 事故対応費用

情報漏えいやサイバー攻撃に起因して一定期間内の生じたサイバー攻撃対応費用・再発防止費用や訴訟対応費用を被保険者が負担することによって被る損害を補償します。

- 情報を管理するサーバーが不正アクセスを受け、外部業者に依頼し原因を調査する費用、事故の再発防止策に関するコンサルティング費用を支出した。

- 顧客へのダイレクトメールの作成・発送を受託した外部の業者が顧客情報を流出させた。新聞に謝罪広告を掲載するとともに、顧客に対して見舞金の支払い・お詫び状の発送を行ったため、多額の費用を支出した。

(3) 利益損害・営業継続費用

不測かつ突発的なコンピューターシステムの操作、データ処理の過誤等またはサイバー攻撃に起因して、所有使用するコンピューターシステムが機能停止することによって生じた利益損失、営業継続費用を補償します。

- 情報を管理するサーバーが不正アクセスを受けて機能停止し、利益の損失が発生した。

以上となります。 まとめますと「個人情報漏洩」「サイバー攻撃」などが原因となる「第三者への賠償」「事故対応の諸費用」「休業時の費用補償」が補償対象になります。

仮にサイバー攻撃が発生した場合に、どの様な流れで、どの様な対応が補償されるのかを表したのが以下の図となります。

サイバー保険に加入する際のポイント

サイバーセキュリティに対する意識は日増しに高まっております。サイバー攻撃は自然災害などの対策と同様に脅威を認識しリスクコントロールする必要があります。

自然災害に備えるために加入する「火災保険」「地震保険」と同様に、サイバー攻撃に備えて加入する「サイバー保険」も将来的には一般的な考え方になるかもしれません。(経済産業省はサイバー攻撃の対策手段の1つとしてサイバー保険への加入検討を推奨しております。)

サイバー経営ガイドライン – 経済産業省

https://www.meti.go.jp/policy/netsecurity/downloadfiles/CSM_Guideline_v2.0.pdf

(1) 自社のセキュリティ対策の把握とできる限りの対策をする

サイバー保険の保険料はセキュリティ対策の状況に応じた割引割増制度があります。

自社のセキュリティ対策が脆弱だと高くなりますし、逆にしっかりと対策をしていると最大で60%も割引になるケースがあります。

(2) 補償内容を把握し、事故対応費用の金額を検討する

実際に被害を受けた時に、費用面での負担が多くなるのが事故対応費用です。

調査やデータ復旧、コールセンター設置などいくらくらい必要かを想定して保険金額を設定する必要があります。実は高額なのが調査費用です。例えばですが、一般的にサイバー攻撃を受けた場合の調査費用はPC1台について約100万円かかるとも言われています。

サイバー攻撃を受けると同じネットワークの機器も攻撃を受けますので、PC等の機器の台数や攻撃の規模によっては調査費用だけで数千万円かかるケースもあります。

(3) 複数の保険会社を比較する

サイバー保険には補償だけでなく、ご加入者の方が利用できる付帯サービスが有ります。

緊急時のトラブル対応やリスク診断サービス、情報提供などがあります。特に緊急時の対応については、セキュリティの専門部署が無いような中小企業にとっては非常に重要です。

この付帯サービスについても各社異なる点がございますので、比較検討することをおすすめします。

サイバー保険を取り扱う保険会社は多数ありますが、補償内容や付帯サービスについても異なる点があるので、比較検討する事が重要です。

サイバー保険のご相談先や弊社の取組について

サイバー保険のお問い合わせやご相談

サイバー保険に関わらず保険はお客様の環境や状況にマッチした商品を選択する事が大切です。

弊社は、様々な業種の法人にサイバー保険のご提案をしていることや、実際にサイバー攻撃を受けたお客様の事故対応なども行っており、ノウハウや経験があります。

サイバー保険をご検討しているお客様は以下の「サイバー保険専用問い合わせフォーム」や「セフティー公式LINE」などでお気軽にご相談下さい。お客様にマッチしたサイバー保険をご提案させて頂きます。

サイバー保険相談室(セフティーのサイバー保険向け特別サイト)

サイバー保険専用の特設サイトも設置して中小企業向けのサポートを重点的に実施。サイバー保険の考え方や補償や内容について簡単に説明しております。

サイバー保険セミナー(情報セキュリティ対策に必要な知る・守る・備える)

弊社では、サイバーセキュリティに関するセミナーも実施しております。このセミナーはサイバー保険の説明だけではなく、セキュリティの基本的な考え方や対策などの説明もしております。

ご相談があれば個別セミナーの実施も可能です。こちらもご相談ください。

サイバー関係のページやブログ一覧

生成AI時代のサイバーリスクにどう備えるか?中小企業こそ検討したいBCPとサイバー保険ガイド

サイバー攻撃の想定損害費用とは?不利益を理解してリスクマネージメントを!【サイバー保険検討のポイント】

「企業実務」にサイバー保険の記事を寄稿しました!(弊社代表の執筆記事が掲載されました!)

【参考】中小企業が気にしておきたいサイバー攻撃やセキュリティに関するニュース

2022年10月 – 総合医療センターにサイバー攻撃【ランサムウェア】

2022年10月31日には阪急性期・総合医療センターがサイバー攻撃を受け、電子カルテや会計システムなどの基幹系システムが停止。復旧するために金銭を要求するランサムウェア(身代金要求型ウィルス)の被害にあいました。

この病院が受けたサイバー攻撃のウィルス感染経路を調査した結果、給食委託事業者のサーバーから侵入された可能性が高い事が判明しました。どうやら、委託事業者側のネットワーク機器について、更新プログラムが適切に更新されておらず、放置された脆弱性を悪用した攻撃だったそうです。

大阪急性期・総合医療センターがランサムウエア被害の報告書公開、実態を読み解く | 日経クロステック

2023年3月 – トヨタの部品メーカーにサイバー攻撃【サプライチェーン攻撃】

トヨタ自動車のサプライチェーンとなる「小島プレス工業」がマルウエア被害を受けて、トヨタの工場ストップ。サプライチェーン攻撃のリスクが浮き彫りに。

トヨタの工場を止めたサイバー攻撃 サプライチェーン攻撃のリスクが露呈 | 日経クロステック

このトヨタの被害を受けて、サイバーセキュリティ強化について、関係7省庁(経済産業省、金融庁、総務省、厚生労働省、国土交通省、警察庁)から改めて注意喚起がされました。

サイバーセキュリティ対策の強化について(注意喚起)

https://www.meti.go.jp/press/2021/03/20220301007/20220301007-1.pdf

2024年5月 – モバイルSuicaにサイバー攻撃【DDoS攻撃】

2024年5月10日、JR東日本へのサイバー攻撃により交通系ICサービスのモバイルSuicaが繋がりにくくなる障害が発生。Suicaにチャージが出来ない、ネットで新幹線チケットが取れないなど日常生活にも影響が出ました。

日本へのDDoS攻撃件数は1年で15倍近くに、モバイルSuicaで5月に障害発生 | 日経クロステック

2024年5月 – 東京都が中小企業のサイバーセキュリティ対策支援(令和6年度)を開始

東京都が都内の中小企業におけるサイバーセキュリティ人材育成とセキュリティ課題解決を支援や、セキュリティ対策に関する体制強化のサポートをする支援事業を開始しました。

中小企業のレベルに合わせて4段階の支援を展開しておりますが、2024年5月30日からレベル1「啓発事業」、レベル2「基本対策事業」。2024年5月23日からレベル3「社内体制整備」、レベル4「特別支援事業」の参加企業を募集開始しました。

多くの中小企業はレベル1「啓蒙事業」の内容がマッチするかと存じます。ぜひ参加をご検討ください。

令和6年度中小企業サイバーセキュリティ啓発事業 | 東京都産業労働局

2024年6月 – KADOKAWAにサイバー攻撃【ランサムウェア】

2024年6月8日にサイバー攻撃による大規模障害発生。KADOKAWAグループ内の複数サーバーにアクセスが出来ない障害が発生しました。特に子会社のドワンゴが運営する「ニコニコ動画」はサービス停止まで追い込まれて、システムを1から作り直す状況で復旧の目処が立っていない状態(2024-07-11現在)

2024年6月 – 医療センターにサイバー攻撃【ランサムウェア】

2024年6月11日に岡山県精神科医療センターはランサムウェア(身代金要求型ウイルス)によるサイバー攻撃を受けて電子カルテが利用できなくなる障害が発生し、最大4万人分の患者情報(個人情報)が流出した可能性がある事を発表しました。

医療機関へのサイバー攻撃は社会的影響が大きいため特に注意が必要です。厚生労働省では2024年6月6日に医療機関向けの「サイバー攻撃を想定した事業継続計画(BCP)策定の確認表」を公開しております。

医療情報システムの安全管理に関するガイドライン第6.0版 | 厚生労働省

※BCP部分が令和6年6月の最新版に更新されております。

サイバー攻撃は事前の対策で「守る」ことも重要ですが、サイバー攻撃を受けた際にどの様に普及するのか?を事前に対策する「備える」ことも重要です。また、サイバー攻撃に備える1手段としてサイバー保険があります。

2024年7月 – 東京海上グループで情報漏洩【ランサムウェア】

2024年7月10日に東京海上グループ3社で約6.3万件の情報が漏えいした可能性がある事を発表しました。これは各グループが業務を委託している高野総合会計事務所がランサムウェアに感染して、委託先から情報漏洩したのが原因です。

この様に大手の企業に直接サイバー攻撃をするのではなく、委託先会社やサプライチェーンにサイバー攻撃を行い、そこから大手企業にある情報を盗み出す手口が多くなってきております。

2024年7月 – 東京ガス子会社で情報漏洩【VPN虚弱性】

2024年7月17日に東京ガスの子会社「東京ガスエンジニアリングソリューションズ(TGES)」が、不正アクセスを受けて個人情報が漏えいした可能性がある事を発表しました。

約416万人分の氏名や住所、連絡先などが漏洩した様ですが、クレジットカード番号や口座情報などは含まれてないそうです。

不正アクセスの侵入経路はVPN(インターネットを使用した仮想専用線)経由だそうです。

中小企業においてもネットワーク機器のファームウェアアップデート、設定内容の再確認を行い対策をしましょう。

2024年7月 – 損害保険ジャパン(トータル保険サービス)で情報漏洩【内部不正】

2024年7月12日に損害保険ジャパンの代理店(トータル保険サービス)が、損害保険ジャパン以外(競合他社)の契約者情報を、損害保険ジャパンに漏洩した事を発表しました。

これは、代理店に出向している損害保険ジャパンの社員が、出向元である損害保険ジャパンに契約者情報を不正に持ち出した(またはメールなどで送信した)ことが原因です。

発表時点で約2700件の情報が漏洩した事を確認したそうですが、今後も膨らむ可能性があります。

内部不正については、利用するシステムに適切な権限設定を行う事や、個人情報の持ち出し制限や記録の徹底、アクセスログや操作ログの取得などがあります。

また、一番コストが低くスピーディーに出来る対応は『社員教育』です。個人情報の取り扱いや社内規定やルールについて随時教育を行う事が大切です。

2024年8月 – 第一生命(保険クリニック)で情報漏洩【内部不正】

2024年8月8日に第一生命の代理店(保険クリニック)が、第一生命グループのネオファースト生命保険に約72,000件もの契約者情報が漏洩していた事を発表しました。

これは、先月発生した損保ジャパンの情報漏洩とまったく同じ構図で、代理店に出向している第一生命の社員がネオファースト生命保険へお客様情報を漏洩していた形です。

2024年10月 – タリーズで情報漏洩【虚弱性を悪用した不正アクセス】

2024年10月3日にコーヒーチェーン店のタリーズが、オンラインストアへの第三者による不正アクセスにおいて、お客様の個人情報(92,685件)、内クレジットカード情報(52,985件)が漏えいした可能性があると発表しました。

https://www.tullys.co.jp/information/2024/10/post-14.html

※2024年5月20日の漏洩懸念が発覚した後の第三者調査で詳細が判明し発表

クレジットカード情報では「セキュリティコード」も漏洩しており、悪用されているとなると大きな被害につながる事故です。

今回の事象はクレジットカード情報を保存していたサーバーやデータベースに不正アクセスされて漏洩したのではなく、ペイメントアプリケーションの改ざん(Webスキミング)による被害となります。

2025年4月 – 保険見直し本舗で情報漏洩【ランサムウェア】

2025年4月30日に保険見直し本舗グループが、オンラインストアへの第三者による不正アクセスにおいて、お客様の個人情報(約510万件)が漏えいした可能性があると発表しました。

当社グループにおけるランサムウェア被害に関しまして(第2報)| 保険険見直し本舗グループ

※2024年2月25日にランサムウェア被害を報告後、現時点の調査結果を報告

現時点では、個人情報を含む各種情報が外部に流出したことを示す事実や、攻撃者によってこれらの情報が公開されている事実は確認されていないとのことです。

また、外部専門家による原因の特定および被害確認のための調査を継続して実施している段階のため、ランサムウェアがシステムに侵入した具体的な技術的な「原因」や詳細な「経緯」は不明な状態です。

なお、ランサムウエア攻撃で流出した恐れのある個人情報は以下の通りです。(保険見直し本舗グループのリリースを基に弊社にて作成。詳細や最新情報は保険険見直し本舗グループのリリースをご確認ください)

| 代理店名 | 対象となる情報 | 件数 |

|---|---|---|

| 株式会社保険見直し本舗 |

ご契約者様の氏名・住所・電話番号・メールアドレス・生年月日・性別・職業、 被保険者様の氏名・生年月日・性別・郵便番号・電話番号・職業、 保険契約概要(証券番号、保険会社、保険金、保険料、契約日等)等 |

約170万件 |

| 株式会社ニュートン・ファイナンシャル・コンサルティング |

ご契約者様の氏名・住所・電話番号・生年月日・性別・職業、 被保険者様の氏名・生年月日・性別・郵便番号・電話番号・職業、 保険契約概要(証券番号、保険会社、保険金、保険料、契約日等)、 お客様との対応記録 等 |

約130万件 |

| 株式会社保険メンテナンス |

ご契約者様の氏名・住所・電話番号・生年月日・性別・職業、 被保険者様の氏名・生年月日・性別・郵便番号・電話番号・職業、 保険契約概要(証券番号、保険会社、保険金、保険料、契約日等)、 お客様との対応記録 等 |

不明 |

| 株式会社保険ダイレクト |

ご契約者様・被保険者様の個人情報、保険契約概要など ※詳細は公表されていません |

不明 |

※上記の情報には、マイナンバー及び決済情報(銀行口座情報、クレジットカード情報)は含まれておりません。

2025年6月 – 損害保険ジャパンで情報漏洩【不正アクセス】

2025年6月11日に損害保険ジャパンが、システムに対する不正アクセスの発生及び情報流出の可能性について発表し、個人情報が最大904万件漏えいした可能性に言及しました。

各種指標管理を主としたサブシステムにおいて外部から侵入した第三者により、4月17日から4月21日までの期間、お客さまに関する情報にアクセスできる状態になっており、以下の情報が外部に漏えいした可能性が否定できないことが判明しております。

お客様に関するデータ(のべ件数)

| 含まれる情報の内容 | 件数(おおよそ) |

|---|---|

| 氏名・連絡先(住所、電話、メール)・証券番号 | 約 337万件 |

| 氏名・証券番号(連絡先なし) | 約 187万件 |

| 連絡先・証券番号(氏名なし) | 約 119万件 |

| その他(氏名のみ、住所のみ など) | 約 83万件 |

| 合計(重複あり) | 約 726万件 |

代理店や募集人の情報(氏名・ID・生年月日など) 約178万件

特定の人がすぐには分からない番号だけのデータ 約844万件

含まれていた可能性がある個人情報の項目(全体像)

- 氏名、生年月日、性別

- 住所、電話番号、メールアドレス

- 保険料の支払口座情報(1,638件)

- 証券番号・事故番号

- 被保険者名

※ただし、これらすべてが1つのファイルにまとめて見られる状態ではなかったとのこと

含まれていなかった(漏洩していない)情報

- マイナンバー

- クレジットカード情報

本件に関するお問い合わせ先

本件につきましては、固有システムに関する内容が含まれるため、ご契約の取扱代理店ではなく、以下のお問い合わせ窓口(損保ジャパン本体)までご連絡くださいますようお願い申し上げます。

損害保険ジャパン株式会社 お客さま専用お問い合わせ窓口

電話番号:0120-688-083

受付時間:平日 9:00~17:00

2025年9月 – アサヒGHDでシステム障害【ランサムウェア】

2025年9月29日にアサヒグループホールディングス(GHD)が、「サイバー攻撃によるシステム障害発生について」にてサイバー攻撃の影響を受けシステム障害が発生している事を発表しました。

2025年11月27日にGHDの社長が記者会見を行いサイバー攻撃に伴うシステム障の調査結果説明会を開催しました。

システム障害の原因はサイバー攻撃(ランサムウェア)で、侵入経路はアサヒグループ内の拠点にあるネットワーク機器とのこと。(詳細はサイバー攻撃による情報漏えいに関する調査結果と今後の対応について|ニュースルーム|アサヒグループホールディングスを参照)

ランサムウエア攻撃で流出した恐れのある個人情報は約191万件(クレジットカード情報は含まれていない)

2026年2月 – 日本医科大学武蔵小杉病院で情報漏洩【ランサムウェア】

2025年2月13日に日本医科大学武蔵小杉病院が、サイバー攻撃による個人情報漏洩に関するご報告とお詫びを公式サイトで発表しました。

ナースコールシステムサーバー3台がサイバー攻撃を受けて、約1万人の氏名、性別、住所、電話番号、生年月日、患者IDが漏洩したとされています。(2/14現在:カルテ情報、クレジットカード情報、マイナンバーカード情報の漏洩は確認されていない)

侵入経路は、医療機器保守用VPN装置であったことが確認されているとのこと。

関連記事